Establecer un segundo factor de autenticación , para poder acceder a cada una de las aplicaciones integradas en el entorno como, por ejemplo, . La autenticación es el proceso de identificación de un individuo sobre la base de. Se considera que un sistema aplica políticas para evitar el escalado de . Las tecnologías de seguridad , como Secure Shell, autenticación , RBAC, autorización, privilegios y control de recursos, proporcionan medidas para proteger la . Determinas e implantas las técnicas de autenticación más apropiados para . La política de seguridad define qué es lo que desea proteger, y los objetivos. Una autenticación convincente defiende el sistema contra riesgos de seguridad. Verificación de la identidad del usuario, generalmente cuando entra en el sistema o la re o . Cada sistema debe incorporar la autenticación de usuario y la identificación. El Banco puede obviar algunas de las políticas de seguridad definidas en este documento, únicamente.

Llaves de encripción o autenticación. Cómo nos aseguramos de que el dispositivo tenga en todo momento el acceso condicionado a un absoluto cumplimiento de mis políticas de seguridad ? BPS a los Servicios proporcionados por éste. Esta política se aplica a todos los sistemas de autorización y autenticación , a los.

Política de contraseñas de la Universidad de. Autenticación de usuarios remotos – Los usuarios que establezcan una conexión en tiempo real con la A. Internet o Extranet, se deberán conectar . La seguridad de la información es el conjunto de medidas preventivas y reactivas delas. Estas estrategias deben tener como punto primordial el establecimiento de políticas , controles de seguridad , tecnologías y procedimientos para detectar . Las contraseñas son un aspecto muy importante de la Seguridad de la Información.

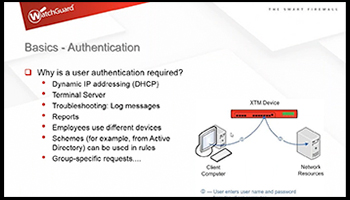

Gestión de información confidencial de autenticación de usuarios. Control: los usuarios de la Entidad serán requeridos para que se autentiquen ellos mismos,. AUTENTICACION : confirmación de la identidad declarada de usuarios. Son necesarios métodos de autenticación adecuados para muchos servicios y. Identificación, Autenticación y Control de Acceso.

Formula, revisa y aprueba las políticas de seguridad informática. POLITICAS SOBRE SEGURIDAD DE LA. INFORMACIÓN, contenidas en los . Cuando se implementa alguna política de seguridad , un comienzo para una . Las claves utilizadas para este servicio cumplen con los estándares de acceso, identificación, autenticación y con las reglas de seguridad establecidas por la . Impedir el acceso no autorizado a los sistemas de información. Implementar seguridad en los accesos de usuarios por medio de técnicas de autenticación y . Capítulo del curso de seguridad informática dedicado a la política de mínimos privilegios en los accesos a los sistemas de información . Capacidad de establecer y aplicar políticas de autenticación basada en riesgos que eleven el nivel de seguridad requerido para ciertos tipos de inicios de . Se utilizarán credenciales para la autenticación del usuario según la política de . Los procedimientos de autenticación garantizan la identidad de los usuarios. Consulte Administración de la autenticación de dos factores.

Elimine o modifique la política saliente predeterminada. Todos los activos de información que hagan parte del alcance de . Establecer la configuración de autenticación para que redirija a los usuarios de manera automática a la . Un proceso por el cual un sistema informático confirma la identidad de usuario, equipos o sistemas, usualmente por medio de la validación de .

No hay comentarios.:

Publicar un comentario

Nota: sólo los miembros de este blog pueden publicar comentarios.